Наскрізне шифрування: простими словами про E2EE

Наскрізне шифрування (E2EE) — це технологія захисту даних, яка гарантує, що інформація залишається доступною лише для відправника та одержувача. Дані шифруються ще на пристрої відправника і розшифровуються лише на пристрої одержувача, без проміжної обробки на серверах. Це забезпечує високий рівень конфіденційності, адже навіть у разі перехоплення доступ до інформації залишається закритим. Жоден провайдер, хакер чи навіть розробники сервісу не зможуть прочитати чи змінити твої повідомлення. Наприклад, такі месенджери, як Signal або WhatsApp, використовують E2EE, щоб гарантувати, що твоє спілкування залишається лише між тобою та твоїм співрозмовником.

Наприклад, такі месенджери, як Signal або WhatsApp, використовують E2EE, щоб гарантувати, що твоє спілкування залишається лише між тобою та твоїм співрозмовником.

Якщо простими словами, наскрізне шифрування (E2EE) працює так, ніби ти відправляєш лист у «сейфі», ключі від якого є тільки у тебе і твого співрозмовника. Лист може пройти через сотні рук, але відкрити його не зможе ніхто, бо ключі залишаються лише у вас двох.

Це важливий інструмент для захисту приватності в сучасному світі — особливо, якщо ти працюєш із конфіденційною інформацією або просто не хочеш, щоб хтось сторонній міг зазирнути у твоє особисте життя.

Як працює E2EE

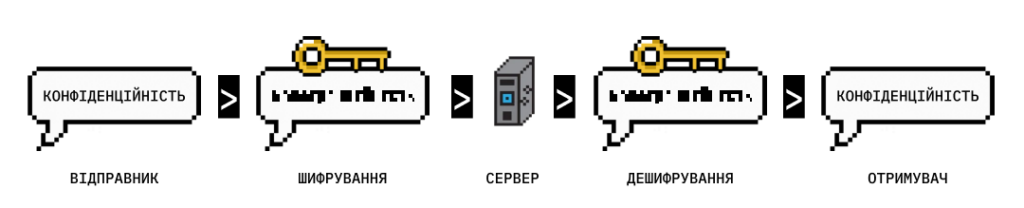

Принцип роботи E2EE полягає в шифруванні даних на кінцевих пристроях користувачів, забезпечуючи їхню конфіденційність від початку до кінця. Процес включає генерацію пар криптографічних ключів, їхній обмін, шифрування та розшифровку даних за допомогою публічних і приватних ключів.

Процес виглядає так:

- Генерація ключів — кожен користувач отримує пару криптографічних ключів: відкритий і приватний.

- Обмін ключами — користувачі обмінюються відкритими ключами для шифрування та розшифровки даних.

- Шифрування — відправник шифрує дані за допомогою відкритого ключа отримувача.

- Передача — зашифровані дані передаються через мережу.

- Розшифровка — отримувач розшифровує дані за допомогою свого приватного ключа.

У контексті E2EE інформація, навіть якщо потрапляє на сервер чи міжмережевий проміжок, залишається зашифрованою і недоступною для будь-яких сторонніх осіб, включаючи хакерів, постачальників послуг інтернет-зв’язку або адміністраторів серверів. Лише той, хто має відповідний приватний ключ, може розшифрувати та отримати доступ до даних.

Наприклад, якщо Іван надсилає Оксані платіжну інформацію, її спочатку шифрують за допомогою відкритого ключа Оксани. Навіть якщо передача даних буде перехоплена, зловмисники не зможуть прочитати інформацію, оскільки не мають доступу до приватного ключа. Тільки Оксана, отримавши повідомлення, може розшифрувати його та отримати доступ до вмісту.

Переваги E2EE

1. Захист конфіденційності.

E2EE забезпечує захист даних та гарантує, що лише відправник та отримувач мають доступ до повідомлень. Інші учасники мережі або навіть адміністратори серверів не можуть переглянути вміст переданих даних, що робить цей метод ідеальним для зберігання і передачі конфіденційної інформації.

2. Запобігання підробці ключів.

Оскільки приватні ключі не передаються між кінцевими точками, їх неможливо скомпрометувати в процесі передачі. Це знижує ризик підробки ключів та забезпечує високу надійність захисту.

3. Відповідність регуляторним вимогам.

Для певних типів даних, зокрема фінансової інформації, існують вимоги щодо забезпечення високого рівня захисту даних. E2EE допомагає виконати ці вимоги, оскільки він забезпечує шифрування на всіх етапах передачі та зберігання даних.

Недоліки E2EE

1. Низька швидкість у порівнянні з симетричним шифруванням.

Попри те, що різниця у швидкості незначна, асиметричне шифрування використовує складніші алгоритми та ключі, що вимагає більше часу на обробку даних, ніж симетричні методи шифрування.

2. Метадані доступні для сторонніх осіб.

Вміст повідомлень зашифрований, та метадані, такі як дата, час, відправник і одержувач, не підлягають шифруванню. Ця інформація може бути використана зловмисниками для аналізу комунікацій і навіть для визначення ймовірних патернів.

3. Вразливість кінцевих точок.

Якщо пристрій кінцевої точки (наприклад, мобільний телефон або комп’ютер) зламано, зловмисники можуть отримати доступ до повідомлень після їх розшифровки або навіть до того, як вони були зашифровані.

E2EE та інші типи шифрування: у чому різниця?

E2EE (End-to-End Encryption) є формою асиметричного шифрування, де для шифрування та дешифрування використовуються два різні криптографічні ключі — відкритий та приватний. Це дозволяє гарантувати високу безпеку даних, оскільки лише отримувач із відповідним приватним ключем може розшифрувати інформацію, що була зашифрована його відкритим ключем. На відміну від цього, симетричне шифрування використовує один і той самий ключ для шифрування та дешифрування даних. Це робить процес шифрування швидшим, однак і менш безпечним, оскільки якщо третя сторона здобуде цей ключ, вона зможе розшифрувати всі зашифровані повідомлення.

E2EE відрізняється від інших типів шифрування, таких як шифрування під час передачі (encryption in transit) і шифрування в спокої (encryption at rest). При encryption in transit, дані захищаються під час їх передачі між пристроєм користувача та сервером. Однак після того, як дані потрапляють на сервер, вони можуть бути вразливими до атак, оскільки сервер має ключі для їх дешифрування. У випадку encryption at rest, дані шифруються безпосередньо на сервері, і ключі для розшифровки зберігаються централізовано, що створює ризик, якщо сервер буде скомпрометований.

У порівнянні з цими методами E2EE забезпечує максимальний рівень захисту, оскільки дані шифруються на кінцевих пристроях, і тільки користувачі з відповідними ключами можуть їх розшифрувати. Це також схоже на шифрування «точка-точка» (P2PE), яке використовується для захисту платіжних даних. P2PE має додаткові вимоги до сертифікації та оцінки безпеки, що підвищує рівень захисту та гарантує, що всі компоненти, пов’язані з шифруванням і дешифруванням платіжних даних, відповідають строгим стандартам безпеки.

E2EE надає користувачам найвищий рівень захисту, оскільки забезпечує конфіденційність не тільки під час передачі, але й під час зберігання даних, надаючи мінімальний доступ до інформації навіть адміністраторам серверів або іншим посередникам.

Де використовується наскрізне шифрування?

Наскрізне шифрування використовується в ситуаціях, де критично важлива безпека та конфіденційність даних: особисті комунікації, фінансові транзакції, медична інформація та юридичні питання. Воно є необхідним для дотримання законодавчих вимог щодо захисту приватності, особливо в галузях фінансів, охорони здоров’я та телекомунікацій. Наприклад, платформи для обміну повідомленнями, як Signal, WhatsApp, Telegram, а також платформи електронної пошти, як Microsoft Outlook і Hushmail, застосовують E2EE для захисту особистих повідомлень від сторонніх осіб.

Системи електронних точок продажу (POS) використовують наскрізне шифрування для захисту фінансової інформації, зокрема даних кредитних карток. Це також важливо для бізнесів, що повинні відповідати вимогам PCI DSS, адже E2EE забезпечує захист платіжних даних на всіх етапах їх обробки, хоча вищий рівень безпеки для платіжних систем надають сертифіковані рішення шифрування «точка-точка» (P2PE).

Замість підсумків: чи реально обійти E2EE?

Попри високий рівень безпеки, що надається наскрізним шифруванням, існують способи обійти його захист.

1. Атаки типу «людина посередині» (MITM)

Якщо хакер має доступ до викрадених відкритих і приватних ключів, отриманих через скомпрометовані кінцеві точки, він може здійснити атаку MITM. Така атака дозволяє йому змінювати або перехоплювати комунікації між відправником і отримувачем.

2. Скомпрометовані кінцеві точки

Кінцеві точки є основною вразливою ланкою в E2EE. Якщо пристрій зловмисника може отримати доступ до приватного ключа або переданих даних, вся система захисту E2EE стає недійсною. Кіберзлочинці можуть використовувати цей доступ для зняття шифрування або для атак на сервери.

3. Ненадійні посередники

Більшість провайдерів впроваджують E2EE на належному рівні, та існують випадки, коли провайдери заявляють про шифрування, але зберігають дані на своїх серверах у розшифрованому вигляді. У таких випадках зловмисники можуть отримати доступ до незашифрованих даних через недобросовісних посередників.

E2EE забезпечує високий рівень безпеки для даних під час їх передачі, та все ж і йому властиві певні вразливості, особливо при зламаних кінцевих точках або неправомірних діях посередників.

Хочеш знати більше про наскрізне шифрування, чекаємо на курсах ITEDU.