7 кращих практик безпеки AWS для захисту даних в хмарі

Коли мова заходить про безпеку в клауді, Amazon Web Services (AWS) вважається «золотим стандартом». Зараз AWS, яка має третину ринку, виступає найбільшим постачальником хмарних технологій у світі. Як і у випадку будь-якої технологічної платформи, існують потенційні ризики безпеки, якими потрібно управляти.

У цій статті ми розглянемо 7 найефективніших практик безпеки в хмарному сервісі AWS.

Безпека AWS

AWS пропонує широкий спектр хмарних послуг, що вимагають від користувачів належного управління захистом. Важливо мати чітку політику безпеки та використовувати найкращі практики, які відповідають моделі спільної відповідальності AWS.

Попри значні зусилля AWS, багато залежить від самого користувача. Наприклад, управління доступом та ідентифікацією, що вимагає відповідального підходу. Впровадження власних заходів кібербезпеки для повноцінного захисту даних та сервісів у хмарному середовищі.

Приклади порушення безпеки AWS

Безпека в хмарних сервісах, зокрема Amazon Web Services (AWS), вимагає постійної уваги та відповідального підходу до управління конфігурацією. Одного разу у великій компанії сталася серйозна помилка: SysOps, відповідальний за оновлення серверної частини мобільних додатків, випадково видалив головну розміщену зону в Route 53.

Це призвело до масового відключення програм від серверної частини через TTL для DNS. Жорстко закодована конфігурація програм ускладнила швидке відновлення.

Незабаром цей інцидент став об’єктом уваги зловмисників, які використали цю слабкість для атак. SQL-ін’єкція* та витік секретних ключів стали лише частиною проблем. Подібні вразливості наголошують на необхідності постійної оцінки та вдосконалення коду додатків, а також ретельного контролю доступу та ідентифікації користувачів.

*SQL-ін’єкція — це вид атаки, що дозволяє отримати несанкціонований доступ до бази даних, шляхом виконання шкідливого коду, який вбудовується безпосередньо в поля введення звичайної форми.

Після таких інцидентів, важливо не лише виправити помилки, а й активно працювати над запобіганням подібних проблем у майбутньому.

Створення стратегії безпеки AWS

Створення плану захисту для AWS вимагає уважного підходу до унікальних аспектів хмарної інфраструктури. Якщо організація має загальну стратегію, необхідно включити в неї пункти, специфічні для AWS. Еластичність та масштабованість AWS відкривають безліч можливостей, але також роблять її більш вразливою.

Ключові елементи стратегії безпеки AWS включають:

- забезпечення прозорості у хмарних середовищах

- впровадження політик та процедур, що базуються на ідеї нульової довіри

- використання вбудованих інструментів та платформ безпеки в хмарі

- інтеграція стратегій DevSecOps у процес розробки

- регулярне оновлення технологій

- автоматизація безпеки та процесів у хмарному середовищі

- підхід «припускати порушення»

- глибинний захист на рівні кібербезпек

Щоб реалізувати ці підходи, слів використовувати найкращі практики безпеки AWS, такі як керування ідентичністю, контроль доступу та моніторинг. Розгляньмо 7 основних та кращих практик, які можуть бути користі тобі у роботі.

1. Контроль безпеки в хмарі

Суть IAM в тому, щоб надавати ключі до хмарних ресурсів лише тим, кому вони потрібні. Додатково ввести обмеження чи повне відмовлення в доступі для осіб, які не мають на це дозволу, особливо для тих, хто не є частиною організації.

Щоб досягти мети:

- застосуй багатофакторну автентифікацію (MFA)

- увімкни єдиний вхід (SSO)

- створи окремих користувачів IAM замість спільного використання облікових даних кореневого користувача облікового запису AWS

- регулярно змінюй ключі доступу

- вимагай використання надійних паролів, які містять щонайменше 14 символів, включаючи великі та малі літери, цифри та символи.

Необхідно періодично переглядати права доступу, щоб переконатися, що ніхто не має більше чи менше прав, ніж потрібно для їхньої роботи.

2. Використання політики тегів AWS

Наявність належної системи тегування ресурсів є критичною для багатьох компаній, оскільки без цього важко встановити пріоритети, права доступу та процедури розв’язання викликів. Часто зустрічаються назви ресурсів типу DO_NOT_DELETE_UNTIL_12/02, що ускладнює зрозуміння їх призначення та важливість.

Щоб полегшити управління ресурсами, використовуй просту схему тегування:

- Формат імені ресурсу, який включає унікальний ідентифікатор, функцію та систему.

- Вказати власника ресурсу — це може бути відділ або конкретний фахівець.

- Визначення середовища, до якого належить ресурс.

- Встановлення рівня важливості для кожного ресурсу.

- Опис процедур розв’язання проблем, які стосуються конкретного ресурсу, такі як резервне копіювання, автоматичне масштабування, реплікація та інше.

Налаштування тегів для різних груп ресурсів AWS має свої відмінності. Після того, як впровадив схему тегування і додав теги до всіх ресурсів, можна використовувати різні інструменти, такі як Lucidchart, Hava, Draw.io та інші, для здійснення зворотного проєктування та створення архітектурної діаграми.

3. Виявлення, контроль і сповіщення

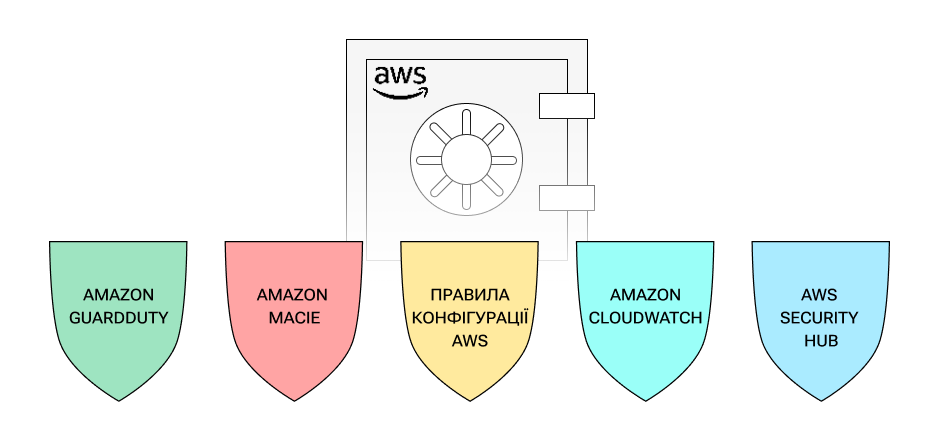

У зв’язку з тим, що загрози представлені у різних формах, важливо створити надійні процеси та рішення для виявлення, моніторингу та сповіщення. AWS надає кілька інструментів, які допомагають налаштувати стратегію безпеки, такі як:

Amazon GuardDuty — це як охоронна служба для хмарного комп’ютера. Вона стежить за тим, що відбувається на комп’ютері та шукає незвичайні речі, які можуть означати зловмисну діяльність.

Amazon Macie — це, як секретний агент, який знаходить та захищає особисті та важливі дані на комп’ютері. Він використовує штучний інтелект, щоб виявляти будь-які дивні ситуації та попереджати, якщо хтось намагається отримати доступ до цих даних без дозволу.

Правила конфігурації AWS — це як контрольний список для ресурсів у хмарі. Вони перевіряють, чи все налаштовано правильно, щоб упевнитись, що немає небезпечних ситуацій.

Amazon CloudWatch — це, як спостерігач, який слідкує за всіма ресурсами та програмами, які використовуються у хмарі.

AWS Security Hub — це, як центр безпеки, який об’єднує всі повідомлення з різних служб AWS та інших рішень, щоб ти міг легше реагувати на них.

4. Шифрування та резервне копіювання

Захист даних і їх збереження важливі для безпеки у хмарних сервісах. AWS автоматично захищає дані в Amazon S3 за допомогою шифрування AES-256. Також, ти можеш самостійно створювати свої ключі шифрування та захищати дані через Amazon Key Management Service.

Щоб убезпечити інформацію, рекомендуємо створювати три копії даних у хмарі та зберігати їх у двох різних місцях. Це можуть бути різні сервіси чи регіони. Додатково, важливо мати одну копію у хмарному сервісі, відмінному від AWS.

5. Актуалізація AWS

Підтримка актуальності AWS — надзвичайно важлива для захисту хмарних середовищ. Постійні виправлення серверів, навіть якщо вони не є публічними, уникнення застарілої інфраструктури та використання AWS Patch Manager для автоматизації встановлення виправлень — обов’язкові кроки для уникнення кіберзагроз.

Відтермінування цих завдань може відкрити двері для потенційних атак, тому дотримуючись цієї простої норми, можна забезпечити нормальне функціонування систем.

6. Розроби стратегію зберігання та реагування

Захист полягає і в підготовці до можливих атак. І хоча багато стратегій кібербезпеки акцентуються на запобіжних заходах, досягнення повного захисту від атак є складною метою через постійні зміни в кіберзагрозах.

Готовність до реагування на успішну атаку допоможе мінімізувати наслідки. Тому важливо мати план на можливі інциденти, оскільки швидка реакція дозволить вчасно виявити, вирішити та запобігти подальшим проблемам.

7. Тестування систем аварійного відновлення

Перевірка процедури аварійного відновлення на AWS включає тест резервного копіювання і функцій високої доступності. Важливо оцінити:

- файли конфігурації

- знімки EBS

- бази даних

- конфігурації програм

- функції високої доступності, такі як IP-схеми, DNS та маршрутизація на основі ELB.

Це допоможе виявити можливі проблеми та підвищити надійність системи під час аварійних ситуацій.

Підсумки

Зважаючи на постійний розвиток технологій та поширення клауд платформ, безпека стає одним з найважливіших аспектів при використанні AWS. Для тих, хто звик працювати з локальними середовищами, перехід до хмарної може здатися абсолютно новим викликом.

7 найкращих практик безпеки в AWS надають важливі інструменти для пристосування до постійних змін у цій сфері. Проте наявність надійного рішення, яке ефективно захищає розгортання AWS від потенційних загроз, є необхідністю.

Для новачків AWS Well-Architected Framework є ключовим документом, щоб зрозуміти переваги хмарних середовищ. В цьому фреймворку є широкий спектр найкращих практик безпеки AWS, що дозволяють ефективно захищати від хмарних загроз.

Тим, хто прагне отримати практичні навички роботи з AWS, рекомендуємо пройти курс від ITEDU з «Адміністрування Amazon Web Services. Практикум». Ти глибше зануришся у можливості платформи, та зрозумієш як організувати безпечне та продуктивне розгортання сервісів у хмарному середовищі.