Що таке firewall?

Як тільки ти підключаєш інфраструктуру до інтернету, на неї одразу звертають увагу сотні автоматизованих сканерів. Вони перевіряють відкриті порти, сервіси, уразливості — усе, що може дати їм шанс зайти всередину.

Це буденність, до якої давно звикли системні інженери: зовнішній трафік завжди містить ризики, а твоя інфраструктура для ботнетів — всього лише чергова IP-адреса для перевірки.

Тому без інструмента, який контролює, кому можна пройти, а кого варто зупинити, не обійтися. І тут у гру заходить firewall. Він відділяє довірену мережу від недовіреної, фільтрує пакети за правилами й створює периметр, що захищає сервіси від небажаного доступу.

Далі розберемося, як він працює, які бувають види й чому у 2026 році firewall залишатиметься основою мережевої безпеки.

Визначення простими словами

Firewall — це програмний, апаратний або віртуальний інструмент, який контролює мережевий трафік між різними сегментами мережі. Його головна функція — фільтрація: він перевіряє пакети й вирішує, пропускати їх чи блокувати згідно з правилами.

Ключові задачі firewall

- Захист від несанкціонованого доступу

- Фільтрація небажаного трафіку

- Логування подій та відстеження підозрілих активностей

- Сегментація мережі та контроль взаємодій між її частинами

Часто firewall також виконує NAT — підмінює внутрішні IP-адреси на зовнішні, приховуючи інфраструктуру від прямого доступу.

Трохи історії

Еволюція firewall — це історія реакції на нові види атак.

1980: пакетна фільтрація

Перші інструменти були фактично доповненням до маршрутизаторів — вони вміли лише перевіряти IP та порти. Для свого часу це було революційно: мережі отримали перший «бар’єр».

1990: Stateful inspection (становий аналіз трафіку)

Інженери AT&T Bell Labs створили модель, яка вміла пам’ятати інформацію про з’єднання. Це дало змогу аналізувати трафік у контексті сесії.

1991–1994: Проксі-фаєрволи

З’явилися інструменти, що працювали на рівні застосунків. Вони могли розуміти HTTP, FTP, DNS та фільтрувати небезпечний контент.

Від 2010-х до сьогодення: NGFW (Next-Generation Firewall)

Сьогоднішній стандарт: DPI, IPS, контроль застосунків, інтеграція з хмарами, поведінковий аналіз, ML-моделі, централізоване управління.

Основні типи firewall

Перш ніж обирати firewall для інфраструктури, варто розуміти, які саме завдання він здатен закривати.

Packet Filtering Firewall (stateless)

Перевіряє пакети окремо, без контексту.

- Переваги: швидкий, мінімалістичний.

- Недоліки: не бачить складні атаки, не читає payload.

Stateful Firewall

Тримає таблицю станів і пам’ятає активні сесії.

- Переваги: значно більший рівень безпеки.

- Недоліки: вимагає більше ресурсів.

Proxy / Application Firewall

Працює на рівні застосунків (Layer 7).

- Переваги: глибока перевірка контенту.

- Недоліки: може знижувати продуктивність.

WAF (Web Application Firewall)

Окремий клас, що захищає вебдодатки від SQLi, XSS та інших типових вразливостей.

UTM та NGFW

UTM — комплексне рішення (фаєрвол + IPS + антивірус).

NGFW — сучасний стандарт з DPI, IDS/IPS, контролем застосунків, Zero Trust.

Для DevOps-команди важливо, щоб фаєрвол легко інтегрувався у CI/CD та роботу хмарних середовищ. Якщо інфраструктура динамічна й часто змінюється, краще обирати сучасні рішення з автоматичним оновленням правил та підтримкою інфраструктури як коду.

Для менших або більш статичних систем інколи достатньо класичних фаєрволів зі станами з’єднань. Орієнтуйтеся на типи ризиків, які потрібно закрити, і швидкість, з якою розвивається ваша інфраструктура.

Як працює firewall?

Щоб зрозуміти, як firewall ухвалює рішення, варто пройти шлях пакета.

1. Визначення напрямку

Firewall спершу розуміє, звідки й куди рухається трафік:

LAN → WAN, WAN → DMZ, VPN → LAN тощо.

2. Перевірка state table

Якщо пакет є частиною наявної сесії — він проходить швидше.

3. Зіставлення з правилами

Кожне правило містить набір умов:

- зона джерела;

- зона призначення;

- IP, порт, протокол;

- застосунок;

- користувач (якщо інтегровано AD/LDAP).

4. Дія firewall

Firewall може виконати одну з таких дій:

- Allow — пропустити трафік.

- Deny / Drop — заблокувати й мовчки відхилити пакет.

- Reject — відхилити пакет і надіслати відповідь про відмову.

- NAT (SNAT / DNAT) — підмінити адресу або порт джерела чи призначення.

- Logging — зафіксувати подію в логах.

5. Оновлення сесії та відправка логів

Вся активність заноситься в журнали, що потім аналізуються SIEM-системами.

Можливості сучасного firewall

Сьогодні firewall — це вже не просто фільтр портів. Він вміє значно більше.

- NAT і PAT

Маскуються внутрішні адреси та порти, щоб приховати структуру мережі. Це зменшує площу атаки та спрощує роботу з великою кількістю внутрішніх сервісів. - VPN-шлюз

Забезпечує захищені канали для команд remote через IPSec або SSL VPN. Адміністратор може контролювати політики доступу та обмежувати трафік на рівні сегментів. - DPI (Deep Packet Inspection)

Аналізує вміст пакета, шукає шкідливі патерни, сигнатури та нетипову поведінку. Це допомагає виявляти складні атаки, які звичайний фаєрвол не побачить. - IPS/IDS

Виявляє та блокує атаки у режимі реального часу, корелює події та вміє працювати з ML-моделями. Це критично для раннього реагування на експлойти та сканування. - Контроль застосунків

Вміє розрізняти Google Drive від OneDrive або Teams від Slack. Завдяки цьому можна впроваджувати політики доступу для конкретних сервісів, а не лише портів чи IP. - Фільтрація DNS і URL

Захищає від фішингу та доступу до небезпечних сайтів. Firewall блокує шкідливі домени ще до того, як запит доходить до кінцевого сервісу. - Інтеграція з хмарою

Firewall можна запускати в AWS, GCP, Azure як віртуальний інстанс. Вони підтримують auto-scaling, інтеграцію з cloud-native сервісами та однакові політики безпеки для гібридних середовищ.

Переваги та недоліки firewall

Firewall — це один із тих інструментів, де баланс між безпекою та зручністю завжди відчувається. Він дає багато можливостей для контролю мережі, але вимагає акуратної конфігурації та регулярної підтримки.

Нижче — ключові сильні сторони та обмеження, про які варто пам’ятати.

Переваги

- Зменшує площу атаки. Скорочує кількість точок, через які зовнішній трафік може потрапити в інфраструктуру.

- Дає контроль над міжмережевими взаємодіями. Дозволяє керувати тим, які сегменти мережі можуть обмінюватися даними.

- Блокує небажаний трафік. Відсіює підозрілі або невідповідні запитам пакети.

- Підсилює комплаєнс та аудит. Створює прозорість у мережевих доступах і допомагає виконувати вимоги стандартів.

- Працює у зв’язці з SIEM/SOAR. Надає логи й події для подальшого аналізу та автоматизації реагування.

Недоліки

- Складні правила можуть зменшити пропускну здатність. Детальна фільтрація інколи впливає на швидкість обробки трафіку.

- Помилки у конфігурації можуть послабити захист. Невдало налаштовані правила іноді відкривають доступ ширше, ніж потрібно.

- Не завжди помічає ризики всередині дозволеного трафіку. Деякі загрози можуть маскуватися під легітимні запити.

- Потребує регулярних оновлень. Щоб залишатися ефективним, firewall має своєчасно отримувати патчі та оновлені правила.

- Шифрування трафіку ускладнює аналіз. З появою TLS 1.3 більшість даних у потоці шифруються, а деякі метадані недоступні для перевірки. Це зменшує можливості фаєрвола без SSL-inspection.

- Глибока інспекція (DPI) знижує продуктивність. Перевірка payload, сигнатур, поведінкових аномалій і метаданих може суттєво навантажувати процесор і збільшувати latency.

- IPS інколи генерує false positives. Системи запобігання вторгненням іноді блокують легітимний трафік, що створює ризики для роботи сервісів і вимагає ручного тюнінгу правил.

Як ефективно налаштувати firewall?

- Розбий інфраструктуру на зони — LAN, DMZ, VPN, Cloud.

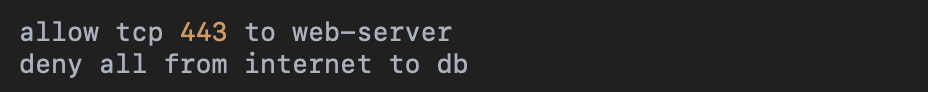

- Дозволяй тільки необхідне (принцип мінімальних прав).

Приклад:

- Використовуй мікросегментацію.

- Винось трафік management в окрему мережу.

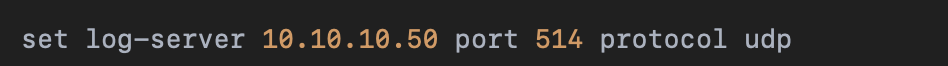

- Логи відправляй у централізовану систему.

Приклад:

- Переглядай правила хоча б раз на квартал.

- Слідкуй за оновленнями та патчами.

Підсумок

Firewall — це робоча частина будь-якої здорової інфраструктури. Він контролює доступи, фільтрує трафік, відокремлює критичні сервіси й зменшує ризики там, де навіть надійний код чи хмара не гарантують повного захисту.

Правильно налаштований firewall дає змогу керувати мережею передбачувано й безпечно, а не реагувати вже після інциденту.

Але це ще не все. Лови своє передбачення на сьогодні: невпевненість у своїх навичках зникне так само швидко, як ти увійдеш у перший модуль курсів від ITEDU. Це твоя можливість зробити апгрейд у новому році й нарешті рухатися вперед усвідомлено.