Cisco zero-day: що трапилось?

16 жовтня компанія Cisco висловила серйозне попередження адміністраторам мережевого обладнання щодо виявлення критичної вразливості нульового дня у своєму програмному забезпеченні IOS XE.

Вразливості нульового дня — це раніше невідомі вразливості в програмному забезпеченні, які зловмисники використовують для несанкціонованого доступу до пристроїв та конфіденційної інформації.

Для інших вразливостей розробники можуть випустити оновлення для їх усунення, в той час, як для вразливостей нульового дня таке оновлення ще не доступне. Це робить їх особливо небезпечними, оскільки розробники дізнаються про них тільки після атаки.

Ця нова вразливість Cisco, яку відзначають під ідентифікатором CVE-2023-20198 та яка досі очікує на виправлення, дозволяє неавтентифікованим зловмисникам отримати повні права адміністратора на заражених маршрутизаторах та комутаторах, що є серйозною загрозою для безпеки мережевої інфраструктури.

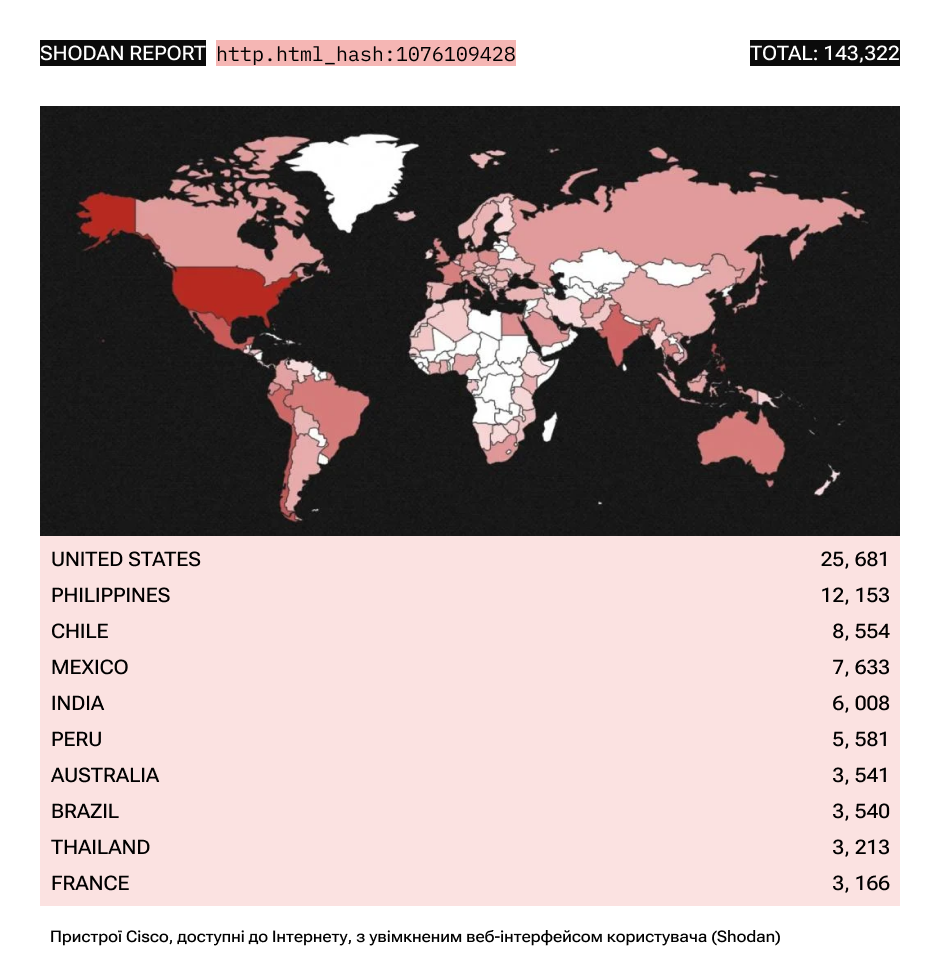

Проблема впливає лише на пристрої, на яких активовано функцію вебінтерфейсу користувача (Web UI) та включено HTTP або HTTPS сервер. Cisco також повідомила про активну експлуатацію цієї вразливості в Інтернеті та ненадійних мережах, що підкреслює необхідність термінового розв’язання цього питання для забезпечення безпеки мережевого обладнання.

Чим загрожує CVE-2023-20198 користувачам?

Успішне використання цієї вразливості може призвести до серйозних наслідків для користувачів. Зловмисник, який її використовує, отримує можливість створити обліковий запис на ураженому пристрої з максимальним рівнем привілеїв доступу 15.

Рівень привілеїв доступу 15 на пристроях Cisco — це найвищий рівень привілеїв в операційній системі IOS, що надає повний контроль над пристроєм. Користувач з цим рівнем привілеїв має повний доступ до всіх функцій та може виконувати всі дії на пристрої: зміну налаштувань та виконання системних команд.

Більш детально познайомитись з рівнями доступу та й взагалі з Cisco, і пройти сертифікацію можна з допомогою курсу ПІДГОТОВКА ДО СЕРТИФІКАЦІЇ CISCO. РІВЕНЬ CCNA.

Це фактично надасть йому повний контроль над скомпрометованим пристроєм, дозволяючи вчиняти різноманітні несанкціоновані дії та маніпулювати мережевим трафіком. Атаки, пов’язані з CVE-2023-20198, були виявлені спеціалістами з Cisco, які виявили незвичайну активність на пристроях користувачів.

Розслідування показало, що зловмисники створили локальні облікові записи користувачів під підозрілими іменами та IP-адресами. Зокрема, були створені облікові записи «cisco_tac_admin» та «cisco_support» і розгорнуто шкідливий імплантат за допомогою інших експлойтів для виконання довільних команд на рівні системи або IOS.

Ця уразливість має серйозний потенціал для атак типу «людина посередині», оскільки зловмисник може контролювати мережевий трафік та навіть отримати доступ до захищених мереж.

Атака типу Man-In-The-Middle (MITM) — це ситуація, коли злочинець стає посередником у передачі інформації. Він таємно перехоплює трафік з одного комп’ютера і після цього відправляє його отримувачу, можливо, змінюючи дані на свою користь.

Ця атака дозволяє хакеру виконувати різноманітні злочини, такі як підміна криптовалютного гаманця для крадіжки коштів, перенаправлення браузера на шкідливий вебсайт або навіть пасивний збір інформації з метою подальшого використання її в злочинних цілях.

Програмне забезпечення Cisco IOS XE використовується на різних типах пристроїв: корпоративні комутатори, маршрутизатори та точки доступу. Вразливість використовується в атаках, націлених на системи, де включена функція вебінтерфейсу користувача (Web UI), з підтримкою сервера HTTP або HTTPS.

VulnCheck сканував інтернет-інтерфейси Cisco IOS XE і виявив тисячі заражених хостів. Ця ситуація викликала серйозне занепокоєння серед експертів та спостерігачів індустрії.

Технічний директор VulnCheck, Джейкоб Бейнс, сказав, що: «Імплантація на таку велику кількість систем IOS XE може створити загрозу для мережевої безпеки, дозволяючи зловмисникам здійснювати різноманітні атаки. Організаціям, які використовують систему IOS XE, рекомендується перевірити свої системи та при необхідності вжити заходів для захисту. Важливо також відключити вебінтерфейс та видалити всі інтерфейси керування з Інтернету для попередження подальших інцидентів.»

Ситуація є тривожною, оскільки вразливість дозволяє зловмисникам отримати привілейований доступ і контроль над важливими мережевими ресурсами. Компанія Cisco та інші зацікавлені сторони продовжують докладніше досліджувати цю ситуацію та розробляти заходи безпеки для захисту від подібних атак.

Що рекомендує Cisco?

Cisco надає важливі рекомендації з метою забезпечення безпеки в мережах своїх клієнтів.

- Однією з ключових рекомендацій є вимкнення функції HTTP-сервера на всіх системах, що підключаються до Інтернету. Це виступає, як своєрідний щит перед потенційними векторами атак, та блокує можливі вхідні загрози.

- Адміністраторам рекомендується використовувати команди «no ip http server» або «no ip http secure-server» в режимі глобальної конфігурації, і обов’язково зберігати поточну конфігурацію за допомогою команди «copy running-configuration startup-configuration», щоб уникнути випадкового ввімкнення функції HTTP-сервера під час перезавантаження системи.

- Якщо сервери HTTP і HTTPS використовуються одночасно, слід вимкнути функції HTTP-сервера за допомогою обох зазначених команд. Організаціям рекомендується активно відстежувати незвичайні або недавно створені облікові записи користувачів як можливі індикатори зловмисної діяльності, пов’язаної з цими загрозами.

- Наполегливо рекомендується організаціям, які можуть постраждати від цієї діяльності, негайно застосувати вказівки, наведені в пораді групи реагування на інциденти безпеки продуктів (PSIRT) Cisco.

Завершуючи поради, Cisco наголошує на важливості безпеки і обіцяє продовжувати працювати над виправленням програмного забезпечення. Компанія також зобов’язується надавати оновлену інформацію щодо розслідування і подальших заходів з безпеки. У світлі цих рекомендацій, Cisco виявляє свою рішучість забезпечити найвищий рівень захисту для своїх клієнтів та гарантувати надійну безпеку їхніх мереж.

Які висновки?

Помилки нульового дня та помилки, які надають права адміністратора, становлять значний ризик у мережевих технологіях, зокрема в продуктах Cisco. Зловмисники активно використовують ці слабкі місця для доступу до мережевих маршрутизаторів, комутаторів, брандмауерів та інших ключових пристроїв.

Більшість мережевого трафіку проходить через ці пристрої, їх вразливість стає ідеальною точкою входу для атак і вимагає негайної уваги до кібербезпеки.

Агентство кібербезпеки та безпеки інфраструктури США (CISA) та інші організації надають великий акцент на захист цих технологій від потенційних загроз. Фахівець по роботі з Cisco, який пройшов успішно сертифікацію, зможе швидко відреагувати на такого роду загрози та захистити мережу. Індивідуальний курс ПІДГОТОВКА ДО СЕРТИФІКАЦІЇ CISCO. РІВЕНЬ CCNA, допоможе впоратися з цими викликами на практиці.